Post Explotación en Linux Parte I

Vamos a comenzar desde 0 con esta parte indispensable de la seguridad ofensiva, que es algo que siempre ha suscitado muchas dudas tipo:

Bueno, ahora ya estoy dentro ( explotación) … y QUE HAGO AHORA?? y COMO SALGO?

Bien, esa respuesta solo la tienes TÚ, porque yo no te puedo marcar que debes o no debes hacer, eso te lo tiene que dictar tu conciencia como parte inherente a toda persona humana desde su nacimiento ..

A un niño con seis años no le tienes que decir que “matar” está mal, porque el ya lo sabe en conciencia … Si un niño ve por casualidad “una muerte” el niño llora y SABE en conciencia que eso “está mal” …Es el “Derecho Natural” que existe en todo neo-nato

Por lo tanto, si un niño sabe en conciencia que está bien o que está mal.., no seas tu más niño que el “niño”…;)

Bien, una vez “apuntado” esto, lo que si puedo es orientarte sobre todo lo que puedes hacer o DEBES CONOCER para enfrentarte a ese MOMENTO … Que como diría “La Benito”, ES MI MOMENTO

Para esto es necesario que conozcas, leas, aprendas, practiques y vuelvas a practicar una y otra vez hasta que te salga humo en los dedos de repetir lo mismo de lo que vas a ir leyendo en esta serie .

Por qué digo lo de “repetir” y “repetir”?? … bien, en la post-explotación, si estuviésemos en una situación real, debes ser rápido, ágil y en “ciertas cosas” no se deben pensar, sino que deben estar más que aprendidas para no perder tiempo, ya que ese “pequeño” tiempo suele ser la diferencia entre “dar el cante” y te cacen los logs, o que en ese tiempo te estén triangulando y traceando las conexiones ( si, tipo pelicula si, pero la realidad supera a la ficción) … y debes tener en cuenta que cuanto más tiempo esté dentro, aumentan las probabilidades de que cometas un error humano aumentando la entropía en el éxito y que “algo “ te dejes ..

Por lo tanto, el mensaje es: Seguridad, Rapidez y “sutileza” en la acción…“BE WATER MY FRIEND”

Otra parte importante es que nunca sabes quien tienes detrás defendiendo el “objetivo” por lo tanto jamás debes subestimar a tu “adversario” porque este suele ser uno de los grandes errores ya no solo en “hacking”, si no en la vida … el exceso de confianza !!

Que buscamos con los comandos para la Post-explotación en Kernel NT

Lo que vamos a buscar principalmente es tener “controlado el sistema” para hacer cosas como por ejemplo

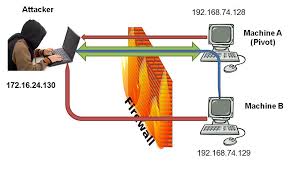

1-Hacer “Pivoting”escalando privilegios o “saltitos”

2-Desactivar el motor antivirus

3-No aplicación de Parches

4-Correr algún escaner de vulnerabilidades para ver por ejemplo las sesiones Nulas en el sistema.

5-Desactivar software DE MANERA SILENCIOSA

6-Añadir usuarios y estos , a su vez, introducirlos al grupo de administradores

7-Etc etc etc etc etc …

Aquí es una de las partes donde entra el “Adaptive” del Penetration Testing ..

Por qué? Porque ningún entorno es “igual”..ni tu situación psicológica, ni tus niveles de cortisol, ni la empresa, ni los administradores… en realidad, nada es igual aunque existan nexos comunes … por ello, debes ser CAPAZ DE ADAPTARTE AL ENTORNO Y MEDIO A POST-EXPLOTAR TANTO FÍSICA COMO PSICOLÓGICAMENTE…

Un ejemplo?

-FÍSICO:

Uno de muchos es que por MEDICINA si tienes sobrepeso no te pongas a hackear después de haberte comido un cordero, porque “te dormirás”, ya que como todos sabéis llega menos oxígeno al cerebro con sobrepeso y esto aumenta si es después de ingerir alimentos .. por lo tanto DEBES ADAPTARTE y estar en TU estado ÓPTIMO ante un ataque ya que si el CEREBRO está “medio dormido” tu AGILIDAD MENTAL DISMINUYE

Uno de muchos es que por MEDICINA si tienes sobrepeso no te pongas a hackear después de haberte comido un cordero, porque “te dormirás”, ya que como todos sabéis llega menos oxígeno al cerebro con sobrepeso y esto aumenta si es después de ingerir alimentos .. por lo tanto DEBES ADAPTARTE y estar en TU estado ÓPTIMO ante un ataque ya que si el CEREBRO está “medio dormido” tu AGILIDAD MENTAL DISMINUYE

-PSICOLÓGICO:

Si te ha abandonado el amor de tu vida de repente y se ha ido con cuatro tíos ,NO TE PONGAS A HACKEAR, porque ni de lejos tienes tu sistema dopaminérgico preparado para nada, si mencionar el resto de funciones neuronales que hacen directamente que las propabilidades sean “cuasi nulas” ( recordar que las posibilidades se miden en función del éxito una vez hecho la salida de manera correcta … el éxito no es entrar-salir-detenido .. si no que nadie sepa que has estado allí !!!

Si te ha abandonado el amor de tu vida de repente y se ha ido con cuatro tíos ,NO TE PONGAS A HACKEAR, porque ni de lejos tienes tu sistema dopaminérgico preparado para nada, si mencionar el resto de funciones neuronales que hacen directamente que las propabilidades sean “cuasi nulas” ( recordar que las posibilidades se miden en función del éxito una vez hecho la salida de manera correcta … el éxito no es entrar-salir-detenido .. si no que nadie sepa que has estado allí !!!

-COEFICIENTE DE OPTIMISTO:

Solo si estás motivado de la manera correcta y la motivación es la adecuada, harás las cosas de forma correcta.. Si no, olvídate.

Solo si estás motivado de la manera correcta y la motivación es la adecuada, harás las cosas de forma correcta.. Si no, olvídate.

Ahora, debes sumar estos tres factores y aplicártelos a ti cuando vayas a hacer “el niño” para que puedas saber si estás o no en la las mejores condiciones para llevar a cabo “tu empresa”.

Si te mantienes rígido en cada ataque, llegará un momento que el mínimo cambio hará que no sepas continuar cometiendo ya el GRAN FALLO DE TU VIDA

PRUEBA PARA PARCHES INSTALADOS

Abres un cmd:

Tienes todos los parches instalados y puedes hacerte una idea de que es lo que tiene el objetivo y que no ( si no tiene la última actulización de Java .. ya sabes lo que tienes que hacer no??? )

MANIPULACIÓN DE PROCESOS Y CICLO DE VIDA

Esto nos lo exportamos a un archivo .*xls si es necesario o queremos tener esta información de la siguiente manera

wmic /record:processes.xml process list brief

wmic /record:processes.xml process list full

wmic /record:processes.xml process list system

Buscar, crear o eliminar procesos en base a su nombre

wmic process where name=’process_name.exe’

wmic process where name=’process_name.exe’ delete—> OJO !!!! cuidadito al hacer esto que a priori, “canta mucho” ..

Mostrar todos los procesos

wmic process | more

Mostrar un proceso en concreto

Salida de Procesos en HTML o XSL

wmic /output:wmic.html process list full /format:hform

Lista de procesos remotamente por segundo

Obtener el proceso OWNER ( propietario) o OWNERSID .

(Usando metasploit aquí puedes migrar el/los procesos que te sean útiles para tu objetivo)

Controladores de red

Interfaces IP

Cambiando o “actualizando” la Ip estática

wmic nicconfig where index=9 call enablestatic(“192.168.16.4”), (“255.255.255.0”)

Cambiando la puerta d enlace o “Gateway”

wmic nicconfig where index=9 call setgateways(“192.168.16.4”, “192.168.16.5”),(1,2)

Habilitar DHCP

wmic nicconfig where index=9 call enabledhcp

Deshabilitar, DHCP.. o ponerlo en Automático o Manual

wmic service where caption=”DHCP Client” call changestartmode “Disabled”

wmic service where caption=”DHCP Client” call changestartmode “Automatic”

wmic service where caption=”DHCP Client” call changestartmode “Manual”

Cambiar la IP de manera remota usando DHCP

wmic /node:machinename nicconfig where Index=1 call EnableDHCP

Cambiar remótamente la IP poniéndo una estática

wmic /node:machinename nicconfig where Index=1 call EnableStatic (“172.16.10.10”), (“255.255.0.0”)

(Index es Interface#)

PRUEBA DE IDENTIFICACIÓN DE SERVICIOS DE WINDOWS

Servicios corriendo

Servicios que Existen pero No Corren

Servicos que corren y no corren ( ambos)

sc query type= service state= all (ambos, corriendo y no corriendo)

Bueno , hasta aquí esta primera parte dedicada a servicios de Windows… en próximas entregas iremos viendo el resto … usuarios, red, DNS , persistencia en el ataque.. hasta verlo “TODO” !!!

Un saludo

Juan Carlos García

Live Free Or Die Hacking