Hacking Madrid-Hacking León:SQLInjection T00l5

HACKING MADRID-LEÓN: "SQL Injection Tools"

(... para descubrir .. estas para descubrir los fallos de las Bases de datos de las empresas .. :P)

(En el siguiente Post reventamos a esas empresas trankilos :p)

Hemos hablado de muchos ataques, mucha teoría, mucho de todo .. bueno es momento de saber por vosotros mismos si sois "lameruzos" y lusers o si realmente es el momento de empezar a utilizar de manera responsable y orientado a descubrir vulnerabilidades. Si ya sois hackerS directamente estas herramientas ya te sonaran, otras no, o si eres "Dios" las conocerás todas y más ya que las expuestas son para Kernel NT.

"Y por qué dirá este lo de lusers?" ... Pues fácil, cuando os bajeis las herramientas y empeceís "al tema", vereís que por un lado "es para tontos", ya que ese es el propósito de estas herramientas ( No que la utilicen tontos, no ..), si no que el motivo real de crear estas herramientas es que cuando ya controlas el ataque a "manopla" y lo has hecho una y otra vez, has practicado y sabes lo que es "darle al SQL como un picachu y tal" y entiendes perfectamente todos el entramado de este ataque pues es cuando se utiliza para pentest para hacerlo todo de una manera más rápida, ahorrarnos tiempo etc etc etc ...

NO COMMENT ...

"Pero si yo no trabajo de hacker? .. que me está contando este ahora .." ... Lo he repetido muchas veces .. te virtualizas todo lo que te de la gana, te abres una web de esas gratis que existen a millones ( a nadie le importa donde practiques ...) y trabajas en ella .. te creas tus fallos, te pasas tus scanners ... vas siguiendo pasos, vas encontrando los fallos y los vas intentando explotar uno a uno ... Esa es una buena idea

Detección del atake

Lo mismo si quieres aprender a hacer un "Defaced" .. coño, hasta un "defaced" a ti mismo explotando diferentes fallos ... lo haces unas cuantas veces .. y al final, mejetes, es todo lo mismo .. cambiar "su" index, por "tu" index, aprovechando un fallo en el servidor web .. pues eso, te explotas tus fallos y no hagas el tonto ..

Excepción Sql

La cuestión es saber que lo puedes hacer y en el caso que necesites demostrar algo, que tu estes seguro que lo sabes hacer y punto .. que nadie te tenga que llamar luser .. "tranqui", no te piques, porque "wannabe" hackers existen muchos y te dirán de todo para que "demuestres" a no se quien "algo" .. y te aseguro que haciendo un "defaced" no demuestras nada a nadie, salvo que eres un delincuente.

Google Sing a Song ...

Cosa diferente es que sepas y hayas hecho defaced en paginas propias y de esa manera dudo mucho que te un "defacer" te la haga, salvo que sea más tonto que "pichote" claro .

Esquemita de Ataque que te crió

Voy a dar un repaso rápido y este repaso lo teneís que enlazar con los que teneis en el blog ...

Logandonos con un Sqli de LIBRO

...es decir, no hay más que hablar de SQLinjection una vez termine este Post y otro que voy a lanzar, que va a ser hablando de las Tools a utilizar una vez encontrada con estas herramientas las webs vulnerables .. es decir, las herramientas con las que vamos a extraer LA BASE DE DATOS ENTERA, SACAR EL ESQUEMA, TABLAS, COLUMNAS, SACAR EL USER Y EL PASS DEL DBA, REVENTAR EL "MD5" que no es seguridad MD5 ...

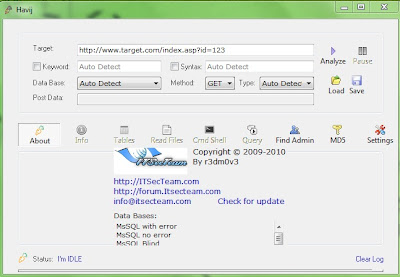

Utilizando Havij y reventando la base de datos de una empresa en pentest controlado(localhost)

"Como, como .. que dice este? , que después de este post nos va a enseñar a entrar y a extraer todos los datos de una empresa, clientes, usuarios, y passwords y en texto claro?" ....

Jajajajajaja

No, lo siento os voy a enseñar a hacer un pentest a vuestro cliente y demostrarle los fallos de seguridad y poder hacerle un PoC para que vosotros podaís cobrar una pasta .. pero recuerdo, no se trata de dar "al botón" .. se trata de saber "cuando hay que darle al botón", "donde" y "como", cosa que si no sabes SQL ( me da igual plus que transact ) y claro php o asp .. depende lo que vayas atacar .. porque si no estarás "lusereando" .. claaaaaaaaro .. os vaís dando cuenta que no es tan fácil ser un hacker y que todo lo que os VENDEN es mentira.. es muuuuuuuuuucho estudio, mucho .. Todo está enlazado de alguna manera con todo.

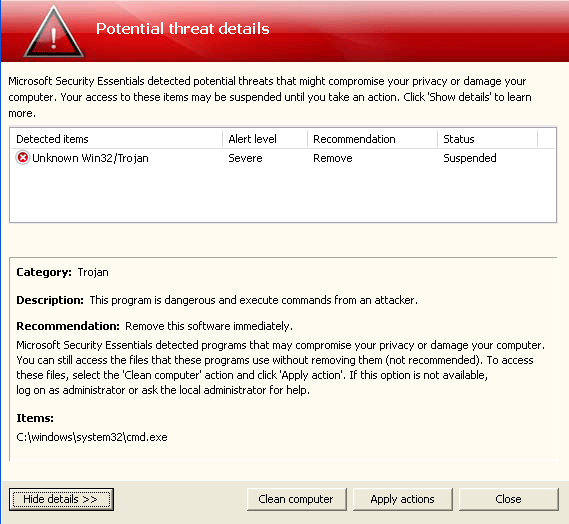

Alguien se ha comido un Virus que explota un Sqlinjection

"A currently ongoing massive SQL injection attack has affected hundreds of thousands of web pages across the Web, to ultimately monetize the campaign through a scareware affiliate program".... anda traducirlo, no seaís vagos coño !!!

Otro escenario de Ataque Sql

Si te digo que busques webs vulnerables a SQLInjection que haces? .. pues eso, si te has respondido y esa respuesta no ha sido "utilizar tools" y ha sido " .... en php" por ejemplo y conoces php, entonces, estupendo , puedes continuar contento, porque el camino es el adecuado ..

Satándonos el Firewall y reventando la Base de datos con Cotafuegos ..

Si afino más el ataque todavía, pues también estarían expuestos aquellos contactos del usuarios de la empresa que por ejemplo tenga a amigos como contactos o gente de otras empresas que también tenga perfil en redes sociales ... que a su vez será distribuido una y otra vez hasta que "alguien" y no "algo" para el ataque ... por cierto, recuerdo que "Snort" no para ataques, solo informa del ataque ...!!!

EXPLOTANTO EL FALLO DIRECTAMENTE EN LA WEB .. EL SERVIDOR SE COME ESE "USER" Y ESE "PASSWORD" .. PARA LOS USUARIOS .. SI, COMO LO VEÍS .. SI LA EMPRESA TIENE UN FALLO DE SQLI PUES ENTONCES ME VOY A LA WEB Y PONGO_:

USER:`OR 1=1;/* ------------------------------------>srinivas

PASSWORD:*/-- ------------------------------------>mypassword

ENTER

Y................................Login Sucessfull

YA ESTÁS DENTRO .... BIEN, para que no os flipeís .. dependiendo la bases de datos este truco es válido o no ... necesitamos saber si es un MSSQL Server, Oracle etc, pero en realidad solo variarán las comillas, las forma de la sintaxis, porque el fallo de validación es el mismo.

Bien retomo.." ..

"Y yo, como exploto una SQLInjection?"

Si no has tenido realmente ni puta idea, o te has respondido "... php", pero realmente no sabes php , o asp net y sabes encontrar las webs vulnerables y te pones a atacar .. atento y siempre lo repito ... la Brigada de Delitos Telemáticos UCO Guardia Civil está muy pero que muy preparada para desactivar BotNets .. imagínate lo que tarda en localizar a un niñato dejando las ip por todos los lados y extrayendo Bases de datos enteras con VISA incluída claro ( tener en cuenta que toda empresa con E-commerce tiene en su base de datos TODO, por lo tanto los vectores de ataque son INMEJORABLES ...:P)

Asi que no seas un lusers, ni se te ocurra atacar, y si atacas, es solo bajo tu propia y estúpida responsabilidad, que es na paradoja en si misma, porque si lo haces eres un irresponsable !!! ... que lo sepas orejas !!!

Google como siempre DANGER !!!

OTRO ESQUEMA .. QUE VIENE A SER LO "PISPO"

O si sigues mirando las fotos con cara de tonto/a ( hablo a hackers no a usuarios) ya sabes que eres un hacker, pero tranquilo dependiendo de lo que hagas cuando termines de leer el post, estarás en camino "de" ..

Si eres un usuarios y te estás quedando un "poquito a cuadros", pues eso es lo que nos interesa, que o quedeís "bocas" y empeceís a pensar, primero, que en España y en Madrid existen muy buenos hackers que están en paro y necesitan vivir ... dos, que es fácil "con hambre" hacerlo .. tres, no creo que te haga gracia saber que estás comprando "gafas" on line y no sabías estás cosas .. gafas, comida, bancos, móviles ... en fin ...

Eso es lo suyo que reflexiones sobre "que" gente , "cuanta" y "que tipo" de gente está leyendo este post como tu pero a la vez está bajándose ya las herramientas desde Todas las partes del mundo según mis herramientas .. y quizás uno de los objetivos no seas tu claro ... pero tu empresa, empresas que son de confianza tuyas, hijos, redes sociales ... todo lo que "tenga relación de confianza" en red hace que el vector de ataque crezca exponencialmente asi como su peligro.

Cosas de Hackers .. :P

Por que a mi me ha parido mi madre, y yo te lo estoy contando para que tu lo cuentes, estes informada , pero no a todos nos ha parido la misma madre :P ( menos mal) ni con los mismos valores .. atención que de esto "va" la cosa, y no de MITOS Y REALIDADES del hacking ( que manía coño, que pregunten a un hacker que pueda hablar libremente coño, no a Chema Alonso o a Santamarta o De los Santos que los tienen pillados en el sentido que son conocidos y representan a algo o a alguien y se tiene que pensar la respuesta coño !!!)..

Subir a Pentest que os lo cuentan jajajaja!!

Pero es que la mayoría, como es lógico, no somos conocidos y podemos hablar como lo que somos, como ATACANTES ... pero atacantes que tienen una educación y unos valores .. y dependiendo de esos valores así se desarrollará el niño y posterior hacker ...

Esquemas, esquemas, si luego los de seguridad perimetral no hacen caaaaaaso

Si bien es cierto que el hacking es impredecible EN OCASIONES por factores externos a la técnica y existen situaciones jodidas que solo la madurez y la experiencia pueden resolverlas ... ) .

Este es bueno porque existe colisión Múltiple .. me mola :P

Es decir, que en España se empieza a crear una cultura de la seguridad como cuando éramos pequeños y nos decían " Mirar bien a los lados cuando cruceís" .. pues esa misma frase en 10 años tendría que ser algo habitual en todos los hogares en los que un Lap-Top con Web-Cam se encendiense ... ese es el propósito y fin último de estos Post ( je Maquiavelo .. no si por algo es claro ... :P) .. Y en este caso el FIN POR SUPUESTO QUE JUSTIFICA LOS MEDIOS ...

XSS, SQLI, D.O.S, Exploits, Bugs, USERS, FACEBOOK TWITTER ... DANGER !!!

"SI EL FIN ES QUE DELINCUENTES NO INFECTEN CON TROYANOS LAS WEB CAMS DE MENORES EN ESPAÑA PARA GRABAR IMÁGENES Y SUBIRLAS O EXTORSIONAR POR EJEMPLO ... CLARO QUE "MI FIN" JUSTIFICA MI MEDIO ... SI MI MEDIO ES EXPONER LA INSEGURIDAD DE LOS USUARIOS Y EXPONER "COMO LO HACEMOS", PUES SE HACE Y PUNTO .. SOLO CON TENER PROTEGIDOS A NUESTROS MENORES . POR EJEMPLO ..

Y ASÍ CON TODAS Y CADA DE LAS TÉCNICAS HACKER ORIENTADAS A HACER EL "MALO" O QUE SE PUEDA HACER "EL MALO".

Quien tiene Joomla Por cierto? ...Que pedazo de Lusers ... !!! :P.. o WordPress .. quien tiene Word Press de los que me están leyendo? .. ya sabeís lo que teneís que hacer no?.. pues eso "cara queso".

Joomla y Wordpress hackeados claro desde hace mucho "so lusers"

Como se realiza el ataque realmente .. una manera ..

Este esquema es bastante fácil de entender pero con el EC-CUBE hasta me lío y todo .. :P

(anda mirar en google que es el ec-cube, que era para que no os demostiveís .. anda mirarlo :p)

ENCONTRANDO LA BASE DE DATOS VULNERABLE ....

Hacking Madrid "Ghatering SQL Injection Tools"

Havij SQL Injection

Pangolin

BSQL Hacker

Safe3 SQL Injector

The Mole

SQLNinja SQL injection

Bueno, con todo esto, más los artículos anteriores en serio de explotar a "manopla" un Sql Injecction ... más el Post que viene con lo prometido ya teneís esta técnica dominada y perfeccionada ... no necesitaís nada más salvo estudiar y practicar, estudiar y practicar ...

Buen hacking de Webs en Madrid .. NO !! :P ... dejad Madrid en Paz .. apuntar a los "Guachipinos, China, Corea que están fuera de la NATO ..." CLaaaaaaaaaaaaaaaaro coño, ser listos ... apuntad fuera, donde están las mafias gordas ... DONDE querraís pero siempre fuera de las fronteras y tratados NATO/OTAN ... que es ser hacer es de listos ... y repito, a los realmente completos en todo .. no solo en técnica .. en "listeza", habilidad, templanza ... todo hará que nunca tengaís problemas ... hacerme caso que aunque parezca abuelo cebolleta y lo sea, se lo que digo.

Un saludo y Buen HackFinDe

Maquiavelo